Цифровые данные неразрывно связаны с чувствительной и конфиденциальной информацией. Зачем нужно организовывать сложную операцию по внедрению прослушки в офисе, когда можно украсть все что нужно из корпоративной сети или электронной почты? А может ваш сотрудник действительно думал, что общается с агентом поддержки Telegram, когда отправлял ему sms-код для входа в аккаунт со всеми вашими корпоративными чатами?

Для того, чтобы быть профессионалом по работе с конфиденциальной информацией, жизненно необходимо быть профессионалом в IT.

В нашей работе мы постоянно знакомимся с людьми, которые столкнулись с утечкой ценной информации.

Чтобы быть максимально полезными для таких Заказчиков, мы предлагаем не только проверку на физические микрофоны и камеры, но и защиту информации от «протекания» и по другим каналам.

Мы обладаем большим опытом и компетенцией в области IT, в области информационной безопасности компьютерных систем и сетей.

Разберем типичную ситуацию — обращается клиент и рассказывает, что у него в компании утекла некая ценная информация о коммерческой сделке, например. И поэтому клиент хочет обследовать весь свой огромный офис на прослушку. Вообще мы только рады будем, конечно, но еще больше радости будет от чувства решенной задачи и полноценно «раскрытого» кейса.

В общем….В ходе сбора первичной информации выясняется примерно следующая ситуация: менеджер клиента составил коммерческое предложение и отправил его по электронной почте своему контрагенту, после чего контрагент на следующий день получил такое же коммерческое предложение от конкурента на рубль дешевле.

— Совпадение? Не думаю! — смекнул наш Заказчик и пришел к нам за проверкой офиса.

Получив такой расклад, мы логично начинаем развивать свою цепочку выводов.

Итак, был рожден цифровой файл на компьютере, далее он был отправлен посредством электронной почты контрагенту, и где-то в этой цепочке данный файл был украден. Внимание вопрос — где тут связь с прослушкой? Информация вообще была напечатана, а не сказана — причем тут микрофоны? И отправлена по электронной почте. В итоге варианта-то всего лишь два — информацию слил менеджер, информацию слили с почты.

С менеджером все понятно — в таких случаях прекрасно помогает полиграф.

А вот насчет почты….В ходе чуть более внимательного анализа переходим к изучению корпоративной почты нашего Заказчика. Заказчик гордо говорит, что у него корпоративная почта на своем домене. Но на деле выясняется, что его корпоративный домен привязан к публичному почтовому сервису mail.ru/yandex.ru. Подобные сервисы подвержены взлому, так что проанализировав активность, мы быстро увидели посторонние входы, а также фишинговое письмо год назад. Вот и вся разгадка. И офис проверять не надо. То есть надо, конечно, но конкретно в данном случае после проверки офиса проблема клиента осталась бы нерешенной. То есть клиент приходит с одним запросом, а на самом деле ему нужно совершенно другое. Именно к такому подходу мы и стремимся — выяснить, что именно требуется клиенту и предоставить максимальную ценность за его деньги.

Наши услуги

Наши другие услуги

Услуги в сфере защиты и сбора информации.

Полиграф

Организуем проверку потенциально неблагонадежных сотрудников и иных лиц из числа подозреваемых в причастности к утечкам информации

Внедрение DLP-системы

DLP система обеспечит защиту конфиденциальных данных непосредственно на рабочих станциях пользователей. Сотрудник не сможет сделать скриншот с ценной информацией и отправить «на сторону».

Организация собственной IP-телефонии

Не хотите, чтобы ваши разговоры прослушивались? Будет сделано. Собственный VoIP-сервер + SIP клиенты и телефоны.

Организация системы «удаленный офис»

Не хотите хранить локально на компьютере ценную информацию? Удаленный офис придет на помощь. Мы знаем как.

Удаленный файловый сервер

Представьте, что у вас в «Моем компьютере» появился новый диск F, как будто флешку воткнули. Вот только «флешка» эта в каком-нибудь Сингапуре.

Проверка персонала и соискателей

Background check, Personnel screening, pre-employment screening. Вы принимаете на работу нового бухгалтера, а он отсидел еще при Союзе за мошенничество и растрату? Не очень, да?

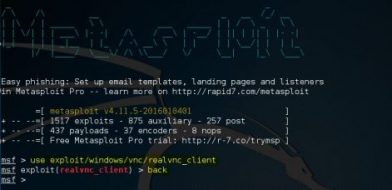

Pentest + аудит ИБ

А что, если мы проверим защиту вашего корпоративного сервера? Выявим все уязвимые места, обучим персонал, настроим «как надо».

Организация корпоративного почтового сервера

Настроим ваш собственный почтовый сервер в правильной юрисдикции с комплексной защитой от взломов и перехвата данных.

Собственный мессенджер c E2E шифрованием

Как безопасно общаться? Могут ли прочитать мой WhatsApp? и еще миллион подобных вопросов. Мы создадим для вас собственную инфраструктуру для общения. На таком же протоколе, например, реализованы мессенджеры Бундесвера и мессенджер NI²CE.

Собственный файлообменник со сквозным шифрованием

Типичная проблема — требуется передать большой архив контрагенту, который ничего не смыслит в безопасности. Шифруем, загружаем на файлообменник на собственном сервере, отправляем ссылку.

OSINT + деанон

Сбор информации из открытых источников, поиск информации. Идентификация пользователя Telegram. Установление месторасположения. Дорого. Очень.

Любой каприз

Невозможно перечислить все возможности под все задачи. Просто расскажите, что вы хотите, обрисуйте риски, которые могут реализоваться в отношении вас и вашего дела — и мы предложим решение!